在当今云计算、容器化和微服务架构盛行的时代,Linux虚拟网络技术已成为构建灵活、可扩展且高效网络基础设施的核心支柱。它通过在单一物理主机或跨多个主机之间创建逻辑隔离的网络环境,实现了资源的高效利用与网络的动态管理。本文将系统介绍Linux虚拟网络的关键技术与实现机制。

一、核心概念与基础

Linux虚拟网络技术的本质是利用操作系统内核提供的网络功能,通过软件模拟和抽象,创建出独立于物理硬件的虚拟网络设备、连接和策略。其基石是Linux内核强大的网络栈,它允许用户空间程序通过多种接口与内核网络子系统交互。

二、关键虚拟网络设备

- TAP/TUN设备:

- TUN设备:模拟网络层设备,处理IP数据包(三层),常用于实现VPN等点对点隧道。

* TAP设备:模拟以太网设备(二层),处理完整的以太网帧,常用于虚拟机组网和网桥连接。

它们是用户空间程序与内核网络栈交互的经典接口。

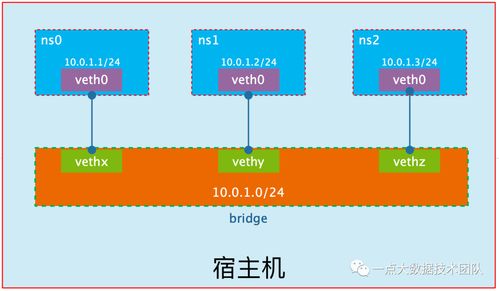

2. 虚拟以太网设备 (veth pair):

总是成对创建,像一个虚拟的网线连接。一端发出的数据包会立即出现在另一端。这是容器(如Docker)网络命名空间之间互联的基础,用于连接两个独立的网络命名空间。

3. 网桥 (Linux Bridge):

一个工作在数据链路层的虚拟交换机,可以将多个网络接口(物理的或虚拟的)连接在一起,使它们处于同一个二层广播域。它是虚拟机网络和容器网络中最常用的二层互联设备。

- MACVLAN / IPVLAN:

- MACVLAN:允许在单个物理接口上配置多个拥有独立MAC地址的虚拟接口,每个接口可直接与外部网络通信,性能极高。

* IPVLAN:与MACVLAN类似,但虚拟接口共享物理接口的MAC地址,通过不同的IP地址来区分,在某些交换机环境下兼容性更好。

它们为容器提供了绕过主机网桥、直接关联到物理网络的轻量级方案。

三、网络隔离的基石:网络命名空间

网络命名空间是Linux内核提供的一种轻量级资源隔离机制。每个网络命名空间都拥有自己独立的网络设备、IP地址、路由表、防火墙规则等。这是实现容器、虚拟机之间网络隔离的根本技术。通过将虚拟设备(如veth一端)移入特定的网络命名空间,可以构建完全隔离的网络环境。

四、高级虚拟网络与隧道技术

1. VXLAN (Virtual eXtensible Local Area Network):

一种主流的覆盖网络技术。它通过将原始二层以太网帧封装在UDP数据包中(三层),实现在现有IP网络基础设施上“叠加”一个大规模的虚拟二层网络。这解决了传统VLAN ID数量限制(4096个)和物理网络拓扑约束的问题,是大型云数据中心网络的基础。

2. Geneve:

一种比VXLAN更灵活、可扩展的隧道协议,其封装头是可扩展的,可以携带更多的元数据,正逐渐成为覆盖网络的新标准。

3. WireGuard:

一种现代、高效、易配置的VPN隧道技术,其内核模块性能卓越,常用于安全地连接多个虚拟或物理网络。

五、实践中的技术栈与工具

- 容器网络:Docker默认使用

bridge驱动创建Linux网桥;CNI(容器网络接口)规范则定义了容器运行时与网络插件(如Calico, Flannel, Cilium)的交互方式,这些插件综合运用了veth、网桥、VXLAN、iptables/eBPF等技术。 - 虚拟机网络:Libvirt/QEMU/KVM通常利用TAP设备将虚拟机的虚拟网卡连接到主机上的Linux网桥或OVS,实现网络接入。

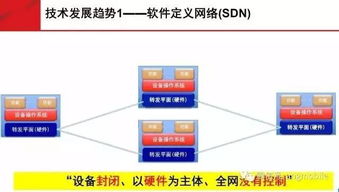

- 软件定义网络(SDN)与Open vSwitch (OVS):OVS是一个功能强大的多层虚拟交换机,支持OpenFlow等标准协议,能够实现复杂的网络流表控制、隧道封装(VXLAN, Geneve等),是构建企业级虚拟化网络和云网络的关键组件。

- eBPF的革新:扩展伯克利包过滤器技术正深刻改变Linux网络。它允许用户在内核中安全地运行沙盒程序,无需修改内核源码,就能实现高性能的网络数据包过滤、转发、监控和负载均衡,为Cilium等项目提供了底层支撑。

六、与展望

Linux虚拟网络技术从基础的TAP/TUN、网桥,发展到覆盖网络、可编程数据平面(如eBPF),已经形成了一个层次丰富、能力强大的技术生态体系。它成功地将物理网络的复杂性抽象化,为云计算、容器编排平台(如Kubernetes)提供了灵活、可编程、高性能的网络解决方案。随着可观测性、服务网格和服务质量需求的增长,虚拟网络技术将继续向更高性能、更智能、更安全的方向演进,持续支撑数字化基础设施的创新与发展。